Die deutsche Wirtschaft ist in hohem Maße von der Verfügbarkeit und Sicherheit digitaler Kommunikationstechnik abhängig. Die fortschreitende Digitalisierung eröffnet neue Möglichkeiten, bringt jedoch auch Herausforderungen für die Cybersicherheit mit sich. Die Digitalisierung und zunehmende Vernetzung der Industrie erhöhen die Anfälligkeit für Cyberangriffe, wodurch ein besonderes Augenmerk auf die Absicherung gelegt wird. Die ordnungsgemäße Anwendung der DSGVO und anderer Datenschutzrichtlinien sind Teil der Compliance-Anforderungen im IT-Sicherheitsgesetz (IT-SIG). Der Schutz kritischer Infrastrukturen (KRITIS) ist eine nationale als auch eine internationale Problemstellung, die eine enge Kooperation mit anderen Ländern erfordert. Die Unversehrtheit von Systemen, insbesondere in kritischen Sektoren, ist entscheidend zur Aufrechterhaltung der Funktionalität und Integrität digitaler Einrichtungsinfrastrukturen. Große als auch kleine Unternehmen müssen die Vorschriften des zweiten IT-Sicherheitsgesetzes erfüllen, um die Web- und Internetsicherheit zu stärken.

Das deutsche Sicherheitsgesetz für Informationstechnik bildet einen zentralen Rahmen bezüglich Stabilität systemrelevanter Basiseinrichtungen (KRITIS) und deren Anlagen. Unterstützt wird das Gesetz durch das Bundesamt für Sicherheit in der Informationstechnik (BSI), welches im BSI-Gesetz verankert ist und die Umsetzung der IT-Sicherheitsvorschriften vorantreibt. Innerhalb der KRITIS-Anlagen, die unter diese Regelungen fallen, sind KRITIS-Unternehmen betroffen. Die KRITIS-Regulierung, besonders mit der KRITIS-Verordnung (KRITISV), bestimmt klare Aufgaben zur IT-Sicherheit, um die Widerstandsfähigkeit und Funktionsfähigkeit der kritischen Schlüsselinfrastrukturen zu gewährleisten. Die Definitionen des Sicherheitsgesetzes erstrecken sich über Dienstleistungen und Einrichtungen, wodurch auch Telekommunikationsgesetze in den Gesamtkontext der Sicherheitsregulierung eingebunden werden. Die Gesamtheit an Regelwerken und Gesetzen bildet einen umfassenden Rahmen zur Sicherung der digitalen Infrastruktur und gewährleistet somit eine zuverlässige Protection vor potenziellen Gefährdungslagen und Angriffen.

Die Einführung des dritten Cybersicherheitsgesetzes markiert einen bedeutenden Schritt in Gestaltung und Gewährleistung der Safety in Deutschland. Angesichts der zunehmenden Automatisierung und Vernetzung von kritischen Einrichtungen hat die Bundesregierung reagiert, um potenzielle Risiken im Sinne von Cyber-Sicherheit zu minimieren. Das NIS2-Umsetzungsgesetz definiert grundlegende Prinzipien und Basisstandards zur Informationstechnologie-Sicherheit, besonders in bedeutsamen Branchen. Dieser Artikel beleuchtet den Hintergrund des besonderen Gesetzes sowie seine Zielsetzung, die Robustheit gegen Cyberbedrohungen und die Reaktionsfähigkeit auf Sicherheitsvorfälle zu verbessern.

Das IT-Sicherheitsgesetz und die NIS2-Richtlinie (NIS2, Network and Information Systems Directive oder zweite Netz- und Informationssicherheit) sind zwei separate, jedoch miteinander verbundene Rechtsrahmen, die auf die Stärkung der Netzsicherheit abzielen. Das Cybersecuritygesetz konzentriert sich in erster Linie auf nationale Regelungen und weitreichende Absicherung überlebenswichtiger Netzwerke der Kommunen, Länder und des Bundes. Es regelt Basisanforderungen und Meldepflichten für Unternehmensgruppen, die als kritisch eingestufte Dienstleistungen erbringen. Kritis-Unternehmen haben besonders auf die Einhaltung der Sicherheitsanordnungen zu achten, um mögliche Gefährdungen zu reduzieren. Die Identifizierung und Behebung von fehlenden Sicherheitsmaßnahmen ist ein wichtiger Schritt zur Stärkung der Gesamtsicherheit.

Im Gegensatz dazu ist die NIS-Richtlinie eine europäische Initiative, die die Stabilität von Informationssystemen auf EU-Ebene fördert. NIS2 betrifft daher alle Mitgliedsstaaten der Europäischen Union und verankert Maßnahmen für Betreiber wesentlicher Dienste (OWD) und digitale Diensteanbieter (DSP). Beide Rechtsakte haben das gemeinsame Ziel, die Resistenz vor Cyberangriffen zu kräftigen, jedoch auf unterschiedlichen Ebenen – national und EU-weit.

Der KRITIS-Betreiber ist eine entscheidende Komponente in kritischen Strukturen und unterliegt den Vorgaben der KRITIS-Verordnung. Das IT-Sicherheitsgesetz und dazugehörige BSI-Gesetzesnovelle (BSIG) sind beteiligt in der Erhöhung der Informationssicherheit. Die KRITIS-Verordnung bringt wichtige Änderungen für kritische Versorgungsinfrastrukturen mit sich. Die Klarstellung von Begriffen im Informationssicherheitsgesetz ist ausschlaggebend für ein einheitliches Verständnis und Realisierung. Die Handhabung von Schutzvorkehrungen zum Hüten von Versorgungsnetzen ist ein essenzieller Beitrag zur Risikominderung.

Das "IT-Sicherheitsgesetz" ist im Bundesgesetzblatt (BGBl) veröffentlicht, um unmittelbar seine offizielle Gültigkeit und Rechtskraft zu erhalten. Das Bundesgesetzblatt ist das amtliche Verkündungsorgan der Bundesrepublik Deutschland und veröffentlicht rechtliche Regelungen. Die BSI-Kritisverordnung ist eine Verordnung, die festlegt, welche Unternehmungen als KRITIS-Betreiber gelten und bestimmte Mindestanforderungen an die Cybersecurity erlangen müssen.

- Hintergrund vom IT-Sicherheitsgesetz (IT-SiG) / Cybersicherheitsgesetz (CSG)

- Die Zielsetzung des Internet-Sicherheitsgesetzes

- BSI und Sicherheitsgesetz: Zusammenarbeit für Cybersecurity

- Grundlegende Prinzipien des Informationssicherheitsgesetzes

- IT-SIG Einsatzbereich und Betroffene

- Pflichten für KRITIS-Anlagen und Betreiber

- Reaktion auf Sicherheitsvorfälle

- Verantwortung der Aufsichtsbehörden

- Herausforderungen und Kritikpunkte

- Ausblick und zukünftige Entwicklungen

- Fazit

- Die Rechenzentrumreinigung ist der Schlüssel zur Wahrung der Betriebssicherheit und IT-Leistungsfähigkeit

Hintergrund vom IT-Sicherheitsgesetz (IT-SiG) / Cybersicherheitsgesetz (CSG)

Das IT-Sicherheitsgesetz (Cybersicherheitsgesetz) wurde vor dem Hintergrund einer zunehmend digitalisierten Welt und den damit verbundenen Belastungen hinsichtlich Beständigkeit von Versorgungssystemen eingeführt. In den letzten Jahren haben Cyberangriffe auf Wirtschaftsunternehmen und staatliche Einrichtungen deutlich zugenommen, was die Notwendigkeit einer umfangreichen gesetzlichen Regelung zur Stärkung der IT Security hervorgebracht hat. Das IT-SIG will präventive Vorkehrungen und Mindestanforderungen zur IT-Security in KRITIS-Sektoren etablieren, um die Belastbarkeit entgegen Bedrohungen zu erhöhen und im Falle von Sicherheitszwischenfällen eine effektive Erwiderung zu garantieren. Es reflektiert die strategische Ausrichtung der Bundesrepublik, die Internetsicherheit und eine robuste Netzwerkinfrastruktur im digitalen Zeitalter zu sicherzustellen. Auch private Organisationen tragen Verantwortung in Bezug auf Verlässlichkeit notwendiger Einrichtungssysteme.

Das Sicherheitsgesetz für Cyber-Sicherheit bildet einen essenziellen Geltungsbereich zur Gewährleistung der IT-Risikoprävention, besonders in kritischen Infrastrukturen (KRITIS) und deren Anlagen. Unterstützt wird die NIS2-Umsetzung vom BSI, welches im BSI-Gesetz verankert ist und den Umsetzungsplan der IT-Sicherheitsgebote vorantreibt. Der Fokus erstreckt sich auf technische Aspekte und auf nicht-technische Elemente wie Computersysteme, Software und Datensicherheit. Die Vorgaben des IT-Sicherheitsgesetzes umfassen Präventionsstrategien zur Bewahrung vor Viren, unbefugtem Zugriff und Gefährdungspotenziale für IT-Systeme. Die Anwendung von Lösungen zur Regelung mobiler und externer Systeme sowie von Schutzzielen sind integraler Bestandteil, um die Vertraulichkeit der Datenbank zuzusichern. Der breit angelegte Ansatz gewährleistet eine robuste Abwehr gegenüber potenzieller Gefahren und sichert das Durchhaltevermögen von kritischen Gewerben im computergestützten Zeitalter.

Die steigende Anzahl von Cyber-Angriffen macht deutlich, wie essentiell präventive Schutzmaßnahmen sind. Die IT-Sicherheitsnorm im KRITIS-Bereich steht im Fokus des Interesses des Bundesministeriums des Innern, für Bau und Heimat (BMI). Die Norm fixiert verbindliche Pflichten betreffend Protection der Kerninfrastrukturen für allgemeine und private Einrichtungen. Die Durchführung ist Pflicht, und das BSI spielt eine Schlüsselrolle im Management der Cyber- und Störungsabwehr. Der Bundestag hat hierbei ein besonderes Interesse, da die Prevention der öffentlichen Technik vor Online-Bedrohungen von landesweiter Bedeutung ist.

Die Zielsetzung des Internet-Sicherheitsgesetzes

Das IT Sicherheitsgesetz (IT-Sig) übernimmt eine entscheidende Rolle in der Absicherung kritischer Grundversorgungsstrukturen, die Sektoren der Gesellschaft umfassen. Unter der Federführung der Regierung werden spezifische KRITIS-Sektoren identifiziert, wozu auch die Rüstungsindustrie gehört, und gezielte Schritte zur Verbesserung der Verlässlichkeit ergriffen. Die jüngsten Neuerungen, die aus Erkenntnissen (Insights) aus der Sicherheitslandschaft inspiriert sind, haben zu einer Strukturreform geführt. Die Reform beinhaltet die Einrichtung eines neuen Dienstes, der unter anderem vom BSI-Gesetz gestärkt ist. Mit dem Inkrafttreten des IT-Sicherheitsgesetzes werden eindeutige Anforderungen an die Cyber-Sicherheit von KRITIS-Anlagen gestellt. Der ganzheitliche Ansatz, unterstützt vom BSI-Gesetz, erhöht die Standhaftigkeit der Systemressourcen und Protection vor Sicherheitsbedenken.

Die Zielsetzung des Cyber-Sicherheitsgesetzes liegt in der Stärkung der Computersicherheit unverzichtbarer Infrastrukturbetreiber. Mit der Festlegung von Mindestnormen in den Segmenten sollen Angriffspunkte für Cyberangriffe reduziert werden. Die Vorschrift verfolgt das Ziel, die Stabilität hinsichtlich datenbasierter Gefahren zu erhöhen, die Integrität sensibler Daten zu versichern und im Falle von Sicherheitsvorkommnissen eine effiziente Reaktionsfähigkeit sicherzustellen. Darüber hinaus soll das IT-Sec-Gesetz auch die Zusammenarbeit zwischen (öffentlichen) Unternehmungen und staatlichen Regierungseinrichtungen fördern, um eine ganzheitliche und koordinierte Herangehensweise an die Security zu abzusichern.

Das Computersicherheitsgesetz strebt an, die Computergestützte Serverinfrastruktur widerstandsfähiger zur Abwendung von Online-Bedrohungen zu machen und Abschirmung zu festigen. Ein Verständnis der Hintergründe von Digitalsicherheitsbedrohungen ist maßgeblich für eine zielgerichtete Abwehrstrategie. Die Safety in der Industrie bedarf sektorübergreifende Kooperationen und gemeinsame Standards. Die Veröffentlichung von relevanten Informationen und News erfolgt regelmäßig über Newsletter und andere Kanäle für einen umfänglichen Überblick über Entwicklungen. Es finden regelmäßig Veranstaltungen statt, um Entwicklungen in der Onlinesicherheit zu diskutieren und Lösungsansätze zu präsentieren. Die Stellungnahme von Experten zu aktuellen Cybersicherheitsherausforderungen schärft das Bewusstsein für etwaige Unsicherheiten.

BSI und Sicherheitsgesetz: Zusammenarbeit für Cybersecurity

Das BSI steht für das Bundesamt für Sicherheit in der Informationstechnik. Es handelt sich dabei um eine deutsche Bundesbehörde, die zur Informationsabsicherung in der IT-Technik zuständig ist. Das BSI wurde im Jahr 1991 gegründet und hat seinen Hauptsitz in Bonn. Die Hauptaufgaben umfassen die Entwicklung von Sicherheitsstandards, die Beratung von Regierungsstellen, Gewerbebetrieben und der Öffentlichkeit in Fragen der IT-Schutzmaßnahmen, die Analyse von Sicherheitsrisiken und Koordination von Sicherheitsanweisungen zur Verbesserung der IT-Sicherheit. Es erfüllt eine wichtige Aufgabe bei der Gewährleistung der Unversehrtheit von Telekommunikations- und IT-Technik in verschiedenen Gebieten, einschließlich Regierungseinrichtungen, kritischer Infrastruktur und privater Unternehmensformen. Es arbeitet eng mit nationalen und internationalen Organisationen zusammen, um die Verteidigung in der Cyberwelt zu fördern.

Das BSI ist die herausragende Relevanz beim Umsetzungsvorhaben des Bundesgesetzes (BSIG), indem es umfangreiche Realisierungsmaßnahmen zur Implementation von Cybersecurity und Datenschutzstandards für Informationsverarbeitung und -Speicherung sowie Kommunikationstechnologie (von KRITIS-Betreibern) ergreift. Es sorgt anlässlich Stärkung der Cybersecurity. Bei der Umsetzung des KRITIS-Dachgesetzes vertrauen KRITIS-Betreiber auf BSI Solutions nach dem Stand der Technik, um digital Devices vor Störungen zu behüten und so die Security der Information Technology und Komponenten zu gewährleisten.

Hier sind einige Punkte, die die Verbindung zwischen dem BSI und dem Sicherheitsgesetz (IT-SiG) verdeutlichen:

- Das IT-SiG stärkt die Position des BSI als zentrale Behörde für Cyber-Security in Germany. Das BSI übernimmt eine koordinierende Funktion und arbeitet eng mit relevanten Stellen zusammen, um die Cybersecurity auf nationaler Ebene zu stärken.

- Es verpflichtet Verantwortliche sogenannter "kritischer Infrastrukturen", angemessene organisatorische und technische Sicherheitsprotokolle zur Gewährleistung der Datenverarbeitungssicherheit zu treffen. Es entwickelt Mindestlevel, die von den beteiligten Institutionen umgesetzt werden müssen.

- Es sieht eine Meldepflicht für erhebliche IT-Sicherheitsvorfälle bei den Betreibern schützenswerter Geschäftsfelder vor. Das BSI ist die Anlaufstelle in Hinblick auf Meldungen und koordiniert entsprechende Maßnahmen.

- Das BSI regelt die Zertifizierung von IT-Produkten und -Prozessen, um zu versichern, dass sie bestimmte Sicherheitsstandards durchführen.

Grundlegende Prinzipien des Informationssicherheitsgesetzes

Das IT Sicherheitsgesetz im Bereich des Rechts bildet die Grundlage zur Ausarbeitung von Schutzmaßnahmen im rechnergestützten Sektor. Es konstituiert deutliche Gesetzgebungsverfahren für Anbieter, Zulieferer und Hersteller für den Risikoschutz bei der Verarbeitung von Daten. Die Behörde, die innerhalb des Gesetzgebungsverfahrens agiert, übt eine zentrale Funktion bei der Konkretisierung der Erfordernisse und der Überwachung der Befolgung der Verordnungen. Das NIS2-Umsucg erweitert seinen Einsatzbereich auf Sektoren und schafft einen weitläufigen Schutzmechanismus. Vor allem ist die Protection deutscher Interessen im digitalen Raum gefestigt, indem das Sicherheitsgesetz einen unmissverständlichen rechtlichen Geltungsbereich für Sicherheitsstrategien zur Gegenwehr von Gefahrquellen und zur Sicherung schutzbedürftiger Kernvorrichtungen schafft. Die zielgerichtete und präventive Herangehensweise stärkt die datenbasierte Security im Land und schafft Vertrauen in digitale Prozesse.

Der digitale Wandel stellt Auflagen an die Unverletzlichkeit von Systemen, und die Bundesregierung verfolgt einen ganzheitlichen Ansatz, um den Herausforderungen gerecht zu werden. Die grundlegenden Prinzipien des Informations-Sicherheitsgesetzes umfassen die gezielte Absicherung der Infrastruktureinrichtungen, die Bestimmung von Grundstandards für den Informationsschutz, und Einführung von Meldepflichten im Falle von Sicherheitsereignissen. Das IT-SIG ist ausgerichtet, die Abgesichertheit in essenziellen Bereichen wie Energie, Wasser, Gesundheit und Finanzen zu gewährleisten.

Mit der Bestimmung und Durchsetzung von Grundvoraussetzungen sollen Firmenstrukturen verpflichtet werden, angemessene Vorkehrungen zur Prävention von IT-Bedrohungen zu ergreifen. Die Einführung von Anzeigepflichten begünstigt, Sicherheitsprobleme zeitnah zu erkennen und angemessen zu reagieren. Insgesamt sollen die Prinzipien die Resilienz bezüglich informationsverarbeitender Sicherheitsrisiken und Systemsicherheit in einer zunehmend vernetzten Umgebung sicherstellen. Ein geordneter Ansatz von Sicherheitsvorkehrungen verringert Gefährdungen.

Die ständige Entwicklung von Technologien erzwingt eine kontinuierliche Anpassung der Präventivmaßnahmen, um mit den neuesten Cyberattacken Schritt zu halten. Die Erweiterung des Einsatzbereichs auf Computertechnik verlangt erweiterte Sicherheitsstandards und -maßnahmen für eine komplette Abdeckung. Die Ausweitung des Anwendungsbereichs auf Datentechnik, wie mobile Dienste und Cloud-Computing, erwartet eine Angleichung der Abwehrmaßnahmen. Die Erweiterungen des Informations- und Netzwerksicherheitsgesetz Anwendungsbereichs leisten ihren Betrag, Technologien und Dienstleistungen angemessen zu berücksichtigen. Ein übersichtliches Inhaltsverzeichnis erleichtert die Navigation und den Zugriff auf spezifische Beiträge innerhalb der IT-Sicherheitsnormen.

Netzwerkabwehr kritischer Infrastrukturen mit Sicherheitsgesetze

Die Absicherung kritischer Infrastrukturen bildet einen zentralen Baustein der grundlegenden Prinzipien der Richtlinie über Datenintegrität. Versorgungseinrichtungen, wie Energieversorgung, Wasserwirtschaft, Gesundheitswesen und Finanzwesen, stehen im Fokus der besonderen Bestimmungen, da ihre ordnungsgemäße Funktion für das Leben und Unverletzlichkeit von entscheidender Bedeutsamkeit ist. Die Regel verlangt von Betreibern bedeutsamer Gegebenheiten die Implementierung spezifischer Methoden zur Gewährleistung von Informationsschutz, um Cyberbedrohungen zu vermindern. Schutzmaßnahmen sollen die Verfügbarkeit und Vertraulichkeit einer informationstechnischen KRITIS-Anlage und Betriebskontinuität wesentlicher Dienste und somit das reibungslose Funktionieren des Gemeinwesens sicherstellen. Sicherheitsgesetze dienen der Vorsorge von Menschen, Eigentum und öffentlicher Gesellschaftsordnung, indem sie erkennbare Gesetze und Sicherheitsverfahren zur Prävention und Bewältigung von Gefahrensituationen bestimmen. IT-Sicherheitsgesetze bilden einen essentiellen rechtsverbindlichen Rahmen, um die Integrität von Informationstechnologien zu gewährleisten.

Mindeststandards des IT-Sicherheitsgesetzes für Informationstechnologiesicherheit

Die Verankerung von Mindeststandards des IT-Sicherheitsgesetzes bezugnehmend auf Datensicherheit bildet eine wesentliche Säule der IT-Sicherheitsstandards. Normen definieren die grundlegenden Anforderungen, die Organisationen verwirklichen müssen, um ihre Informationstechnologie vor Internetbedrohungen zu beschützen. Hierzu gehören unter anderem technologische Vorsichtsmaßnahmen, organisatorische Strukturen und Verfahren, die Schwachstellen einschränken. Mit der Verpflichtung zur Beachtung der Untergrenzen sollen einheitliche Schutzmaßnahmen etabliert werden, um die Widerstandskraft datenverarbeitender Netzinfrastruktur zu stabilisieren. Das fördert das Schützen sensibler Datenbestände und Gesamtsicherheit der Segmente, die vom IT-SIG erfasst werden. Die wichtigsten Sicherheitsvorkehrungen zur Informationsecurity sollten in einem tiefgreifenden Sicherheitskonzept festgehalten werden.

Die IT-Sicherheit ist maßgeblich im Kontext der Informationstechnik und ist speziell für KRITIS-Unternehmen essenziell. Mit dem Inkrafttreten des IT-Sicherheitsgesetzes (ITSig) und der KRITIS-Verordnung wurden nachvollziehbare Inhalte und Richtlinien zur Resilience in kritischen Überlebensinfrastrukturen konkretisiert. Im Rahmen des ITSig sind die KRITIS-Betreiber verpflichtet, Sicherheitsmaßnahmen zu implementieren und Störungen unverzüglich zu melden. Zulieferer von informationstechnischer Ausrüstung haben konkrete Sicherheitsanforderungen zu erlangen. Die Einrichtung von Security-Strukturen und regelmäßiger Überprüfung sind daher unerlässlich, um den Grundschutz und Glaubwürdigkeit der KRITIS-Systeme zu gewährleisten.

Es ist unerlässlich, dass im Unternehmen innere Aspekte wie Kryptographie und Computer richtig versichert sind. Fehler in Sicherheitsmaßnahmen könnten die Stabilität im System gefährden und Anfälligkeiten für Cybercrime schaffen. Ein sicheres Umfeld, Einsatz von Innovation, die Nutzung der sichersten Netzwerktechnik sichern im Unternehmen Anwendungen wie E-Mail vor ungeahnten Gefährdungen. So bleibt die IT-Landschaft stabil, safe und ungefährdet. Mit Einsatz robuster Sicherheitsprotokolle ist im Unternehmen das Risiko von Datenschutzverletzungen minimiert. Der Zugang der Systeme im Unternehmen ist mit mehrstufiger Authentifizierung und Verschlüsselung sicher. Mit Einsatz von Sicherheitsprotokollen können Sie sagen, dass Ihr Netzwerk sicher ist. Eine hochmoderne Firewall stellt sicher, dass unbefugter Zugriff auf das Unternehmensnetzwerk verhindert wird. Antivirensoftware und Sicherheitsupdates stellen sicher, dass Ihr Computersystem vor Malware sicher ist.

Meldungspflichten bei einem Sicherheitsvorfall

Die im Datensicherheitsgesetz verankerten Meldungspflichten bei Sicherheitsvorfällen sind von zentraler Bedeutung für eine wirkungsvolle Entgegnung auf Cyberattacken. Organisationsstrukturen, die von der Norm einbezogen sind, sind verpflichtet, Sicherheitsstörungen unverzüglich den zuständigen Bundes-, Länder- und kommunaler Behörden zu melden. Die Mitteilungspflicht hat einen Anteil daran, dass Sicherheitsverletzungen schnell erkannt und angemessen reagiert wird, um denkbare Schäden zu begrenzen. Die Kooperation mit den Ämtern ermöglicht eine koordinierte Gegenreaktion und Bereitstellung von Ressourcen zur Bewältigung der Sicherheitspannen. Mit dem proaktiven Ansatz fördert die Rechtsverordnung eine erhöhte Transparenz und unterstützt, die gesamte Cybersicherheitslandschaft zu verstärken. Die Erfüllung der Berichtspflicht bei Sicherheitsunfällen ist eine der Zentralaufgaben für bedeutsame Verantwortliche gem. der KRITIS-Verordnung.

Das Inkrafttreten des ITSig hat einen maßgeblichen Einfluss auf die Bewertung und Verfolgung von Ordnungswidrigkeiten in der Informationstechnik. Die Authentizität im IT-Bereich, vornehmlich im Hinblick auf das Inkrafttreten des IT-Sig, benötigt eine ständige Prüfung und Anpassung der Sicherheitsvorkehrungen, um aktuellen Risikopotenzialen effektiv zu begegnen. Der Fokus liegt auf der Gewährleistung einer robusten Security-Infrastruktur rund um die Uhr.

IT-SIG Einsatzbereich und Betroffene

Der Anwendungsbereich der Cybersicherheitsnormen erstreckt sich auf Marktsegmente, die als kritische Versorgungsdienste gelten. Das sind beispielsweise Energieversorger, Wasserwerke, Gesundheitseinrichtungen, Transportunternehmen und Finanzinstitutionen. Gesellschaftseinheiten in den Fachgebieten werden von der Verordnung erfasst und sind bindend, die definierten Minimalspezifikationen entsprechend IT Security umzusetzen. Der Gesetzesanwendungsbereich ist darauf fokussiert, Schlüsselbereiche der Gesellschaft abzudecken, in denen ein Ausfall oder eine Beeinträchtigung weitreichende und schwerwiegende Folgen für öffentliche Normen und Werte, Ausfallsicherheit und Gesundheit haben könnte. Mit gezielter Fokussierung soll das IT-Sicherheitsgesetz eine ausführliche und wirksame Sicherheitsgrundlage für essenzielle Bereiche der Infrastruktur schaffen.

Definition für Schlüsselinstitutionen

Die Definition kritischer Versorgungsinfrastrukturbetreiber im Kontext der Sicherheitsanforderungsrichtlinie bezieht sich auf Einrichtungen, deren ordnungsgemäße Funktionsweise grundlegend für das allgemeine Leben und das Sicherungssystem ist. Das sind Bereiche wie Energie, Wasser, Gesundheit, Transport und Finanzen. Die Kriterien zur Fixierung der Versorgungsanlagen umfassen die Auswirkungen eines Ausfalls auf die Allgemeinheit, die wirtschaftliche Sicherheit. Mit präziser Präzisierung werden spezifische Wirtschaftszweige identifiziert, die in besonderem Maße von Relevanz für das Funktionieren der Gesellschaft sind und daher verstärkte Sicherheitsvorkehrungen benötigen.

Sektoren, die vom IT-SIG betroffen sind

Das IT-Schutzgesetz betrifft eine Vielzahl von Branchen und Sektoren, die als wesentliche Notversorgungseinrichtungen eingestuft werden. Hierzu gehören unter anderem Energieversorger, Wasserversorgung, Gesundheitswesen, Transport- und Verkehrseinrichtungen, Telekommunikation sowie Finanz- und Versicherungseinrichtungen. Die Domänen sind wichtig im täglichen Funktionieren der Gesellschaft, und ein Ausfall oder eine Beeinträchtigung könnte erhebliche Konsequenzen für die öffentliche Ordnung, Standfestigkeit und das wirtschaftliche Wohlergehen haben. Die Gesetzesvorschrift präzisiert Minimalstandards für EDV-Sicherheit und veranlasst die (öffentlichen) Firmenstrukturen in den Geschäftsbereichen, geeignete Kontrollmechanismen zu ergreifen, um sich vor Netzgefahren zu behüten und im Falle von Sicherheitskomplikationen angemessen zu reagieren.

Schlüsselakteure, die unter die Gesetzesgrundlage fallen

Das IT-Sicherheitsgesetz richtet sich an Unternehmen und Körperschaften, die als Verantwortungsträger wesentlicher Versorgungsapparate eingestuft sind. Es umfasst eine breite Palette von Sparten, darunter Energieversorger, Wasserversorgung, Gesundheitseinrichtungen, Transportunternehmen, Telekommunikationsanbieter sowie Finanz- und Versicherungseinrichtungen. Die Gesellschaften haben die in der Gesetzesgrundlage festgelegten Basisnormen für Netzwerksicherheit zu implementieren und Sicherheitsverletzungen zu melden. Die Notwendigkeiten der NIS-Richtlinie stützen die Resilienz und Robustheit der Versorgungssysteme vor Cybergefahren. Die Betriebssicherheit der Lieferkette ist von fundamentaler Signifikanz, um mutmaßliche Schwach- und Angriffspunkte zu herabzusetzen. Die Sicherstellung einer zuverlässigen Versorgung beansprucht spezifische Sicherheitsvorkehrungen, die im Cyberabwehrgesetz berücksichtigt werden.

Das Sicherheitsgesetz ordnet Forderungen an das Cybersicherheitsniveau von Informationssystemen entlang der gesamten Versorgungskette an, um das Sicherheitsniveau vor möglichen Verstößen vorzusorgen. Es wird auf Aspekte, wie Authentifikation und Netzwerksicherheit und Cyberresilienz der gesamten Organisation Wert gelegt. Das Gesetz fördert die Entwicklung von Sicherheitsregeln zur technischen Zurechenbarkeit, um im Falle von Sicherheitsgeschehen die Verantwortlichkeit klar zu bestimmen. Mit KRITIS-Vorgaben werden Lieferketten gesichert, und Hauptakteure sind erstklassig vorbereitet, auf potenzielle Schädigungen zu reagieren und ihre Ressourcen effektiv zu hüten. Das IT Sicherheitsgesetz für Versorgungsketten erhöht die Unempfindlichkeit vor Cyberangriffen entlang der gesamten Wertschöpfungskette.

Pflichten für KRITIS-Anlagen und Betreiber

Das IT Sicherheitsgesetz ist wirksam bei der Anordnung strategischer Sicherheitsmaßnahmen, in erster Linie in Secure Endpoint und Support-Lösungen. Die Integration von Risikobewertungen und einem ganzheitlichen Ansatz ermöglicht es, die Mitarbeiter als Schlüsselfaktoren im Sicherheitsmanagement zu berücksichtigen. Im Falle von Sicherheitsvorkommnissen beschließt das Gesetzeswerk Richtlinien zur Intervention und Zurechenbarkeit. Das erstreckt sich nicht nur auf interne Unternehmensprozesse, sondern auch auf externe Faktoren wie die Lieferkette, um die Sicherheitsstruktur zu stärken. Besondere Aufmerksamkeit ist der Verhinderung von Manipulationen in Geschäftsprozessen gewidmet. Mit Sicherheitsmaßnahmen erhöht das Gesetz die Beständigkeit vor Cyberbedrohungen im gesamten Sektor und hütet die Korrektheit von Geschäftsprozessen entlang der Lieferkette.

Das IT-Sicherheitsgesetz klärt Pflichten, die als Schlüsselsektorbetreiber gelten. Dazu gehört die Ausführung von Minimalanforderungen, die sowohl technische als auch organisatorische Schritte umfassen. Betriebsstrukturen sind verpflichtet, Risikomanagement- und Gefährdungsanalysen durchzuführen, um Schwachstellen und Sicherheitslücken zu identifizieren. Die Festlegung von Schwellenwerten ist ein Bestandteil des Risikomanagements. Beispielhaft könnten Schwellenwerte in Bezug auf Cyberangriffe die Anzahl der fehlgeschlagenen Anmeldeversuche sein. Präventivmaßnahmen, wie Schulungen und Sensibilisierung der Mitarbeiter, sind ebenfalls vorgesehen. Technikbezogene Sicherheitsmaßnahmen sollen eine angemessene Absicherung der IT-gesteuerten Systeme gewährleisten. Zudem haben KRITIS-Firmen ihre IT-Sicherheitsmaßnahmen regelmäßig zu überprüfen. Unter Beteiligung von Forderungen beabsichtigt das Gesetz, die Zähigkeit hinsichtlich Online-Gefahren und eine angemessene Sicherheitsgrundlage für Ressourcensysteme zu schaffen.

Das Sicherheitsgesetz vereinbart eine eindeutige Verantwortlichkeit zur wirtschaftlichen Gefahrenabwehr von Konzernen. Es verlangt die Implementierung von robusten Firewalls und Sicherheitsmaßnahmen, um die Ziele des Unternehmens vor Hackerangriffen zu bewachen. Die Verbindlichkeit der Sicherheitsvorschriften schafft eine Grundlage für eine eingehende Sicherheitsberatung, die organisatorische Aspekte berücksichtigt. Die Sicherung der Authentizität von Kommunikation und Geschäftsprozessen gewinnt an entscheidender Bedeutung, um Manipulationen vorzubeugen. Die Umsetzung von Compliance-Anforderungen ist eine wichtige Komponente der Sicherheitsstrategie. Dadurch werden Informationsschutzmaßnahmen und Gesamtwiderstandsfähigkeit gegenüber potenziellen Risikoszenarien verbessert. Das Sicherheitsgesetz fördert die unternehmerische Sicherheitskultur und behütet Unternehmens-IT in ihrer Kommunikation und Geschäftstätigkeit.

Grundanforderungen für Technik, Services, Sicherheit und Betreiber

Das Sicherheitsgesetz, hauptsächlich das NIS2-Umsetzungsgesetz dient dem Umsetzen der NIS2-Richtlinie und der Stärkung der Datensicherungsmaßnahmen. Die NIS2-Umsetzung setzt auf die Einführung von Cybersicherheitszertifizierungen und fördert ein Vertrauensniveau in der webbasierten Landschaft. Die Haftung der Betreiber ist als zentrales Modul der Strategie betont, wobei strategische Manager zur Sicherstellung eines sicheren Servicebereitstellungsmodells über Endpoints bis hin zur Cloud Sicherheit verantwortlich sind. Die NIS2-Vorgaben bieten deutliche Leitlinien, um die Stärke von Konsortien unterschiedlicher Größe vor Computerangriffen zu stärken. Die Integration von Secure Service und Support-Lösungen bildet einen essenziellen Beitrag zur Erreichung hoher Sicherheitsstandards laut NIS2-Vorgaben. Mit dem Umsetzen sicherheitsrelevanter Prozesse festigt das NIS2-Umsetzungsgesetz die Sicherheitslandschaft.

Die Implementierung von Untergrenzwerte, eingebettet in Computersicherheit entsprechend dem Netzwerkschutzgesetz ist ein essenzieller Aspekt für Einrichtungsbetreiber von Schlüsselorganisationen. Minimalrichtlinien umfassen technikbasierte und strukturelle IT-Sicherheitspolitik für Technik, Komponenten und Services. Rechnergestützte Standards sind beispielsweise die Nutzung aktueller Sicherheitssoftware und Verschlüsselungstechnologien. Administrative Abwehrmaßnahmen beinhalten die Implementierung von Risikomanagementprozessen, regelmäßige Schulungen für Mitarbeiter und Sicherheitsrichtlinien.

Die Umsetzungspraxis der Mindestrichtlinien bezweckt, eine robuste IT-Sicherheitsinfrastruktur zu schaffen und entscheidende Informationstechnik (IT) und Telekommunikation (TK) vor potenziellen Cyberbedrohungen abzuriegeln. Betriebsorganisationen sind angehalten, Vorgehensweisen zu ergreifen, um definierte Basisregelungen und Kontinuität ihrer rechnergestützten Systeme zu erfüllen. Die Verwirklichung von Sicherheitsstandards folgt einem kontinuierlichen Prozess der Adaption an neue Bedrohungsvektoren und Systemtechnik. Fachliche Beiträge und Analysen sind wirksam, um das Verständnis für Cybersicherheitsherausforderungen zu vertiefen.

Die Bereitstellung von relevanten Neuigkeiten in PDF-Formaten (PDF) erleichtert den Zugang zu detaillierten Regeln und Dokumentationen des IT-Sicherheitsstandards. Kommentare von Experten bieten zusätzliche Einblicke und ermöglichen einen offenen Austausch über relevante Themen zur Sicherheitsarchitektur. Expertenkommentare bieten ergänzende Perspektiven und wertvolle Einsichten in die Widrigkeiten der Netzwerkverteidigung. Die Best Practices zur Informationsecurity dienen als Leitfaden, um leistungsfähige Schutzvorkehrungen zu implementieren. Das erfolgreiche Anwenden von Grundnormen erfordert eine gezielte Umsetzungsstrategie zur Effektivität der Sicherheitsregelungen.

Risikomanagement und Gefährdungsanalysen

Im Umfeld des IT-Resilienzgesetzes sind primär Schlüsselunternehmen aufgefordert, Risikomanagement- und Gefährdungsanalysen durchzuführen. Der Prozess dient dafür, Schwachpunkte in der IT Security zu identifizieren und damit verbundene Gefährdung zu bewerten. Hierbei werden systemtechnische Aspekte, verwaltungsmäßige und personelle Faktoren berücksichtigt. Mit einer systematischen Analyse ergreifen Unternehmensstrukturen proaktiv Verfahren, um Risikofaktoren zu schmälern und ihre Verlässlichkeit entgegen Internetgefahren auszubauen. Der Aspekt des IT-Sicherheitsrahmengesetzes unterstreicht die Wichtigkeit eines ganzheitlichen Ansatzes zur Sicherung entscheidender Einrichtungsinfrastrukturen in einer zunehmend vernetzten Landschaft. Die effiziente Verwaltung von Sicherheitsstandards und -Schutzmaßnahmen ist wesentlich für den langfristigen Erfolg der Cybersicherheitsnorm. Behördliche Anordnungen konform der Cyberresilienzstärkungsrichtlinie können spezifische Prozeduren zur Verbesserung der Sicherheitslage vorschreiben.

Maßnahmen zur Netzwerk-Sicherheit

Maßnahmen zur Netzwerk-Sicherheit sind ein unverzichtbareres Segment der IT-Sicherheitsverordnung und verlangen vorwiegend von Betreibern von Schlüsselbetrieben, gezielte systematische Strukturen zu implementieren. Das sind die Etablierung von Sicherheitsrichtlinien, regelmäßigen Schulungen für Mitarbeiter, und die Schaffung einer Sicherheitskultur. Sicherheitsbestimmungen sollen absichern, dass Mitarbeiter für Netzwerkbedrohungen sensibilisiert sind und notwendige Verhaltensweisen zur Risikominimierung kennen.

Eine robuste organisierte Computerinfrastruktur ist bestimmend zur Vollziehung der IT-Sicherheitsstandards, sodass Sicherheitsbestrebungen integraler Bestandteil der Unternehmenskultur sind. Veröffentlichte Hinweise des Bundesamtes für Sicherheit in der Informationstechnik dienen Betrieben als Leitfaden für IT-Praktiken. Das Bundesamt agiert innerhalb der Befugnisse und Kompetenzen des BSI-Gesetzes zur Zertifizierung von Wirtschaftsunternehmen und der Fortentwicklung von Sicherheitsstandards. Die Compliance mit den Direktiven des Informationstechnik-Schutzgesetzes ist sowohl für große als auch für kleine Unternehmen von großer Zentralität. Die Begleiterscheinungen auf betroffene KRITIS-Betreiber sind vielfältig, und eine zusätzliche Bewährungsprobe besteht in der zeitnahen Meldung von Sicherheitsstörungen.

Elektronische Risikoprävention

Rechnergesteuerte Risikoprävention ist maßgebend zur Verwirklichung des IT-Sicherheitsrahmens und bilden einen wichtigen Pfeiler in der Verteidigung vor Internetgefahren. Serviceanbieter lebenswichtiger Infrastrukturen, sind verpflichtet, spezifische Gefahrenabwehr zu implementieren. Das Bundesministerium des Innern (BMI) ist maßgeblich an der Entwicklung und Realisation von Sicherheitsstandards für kritische Grundstrukturen beteiligt. Das sind zeitgemäße Sicherheitssoftware, regelmäßige Updates, Verschlüsselungstechnologien und Zugriffskontrollen. Vorsichtsmaßnahmen dienen dafür, Angriffspunkte bezüglich Resilienz digitaler Informatiksysteme zu dezimieren. Die technischen Sicherheitsvorkehrungen sind an die jeweiligen Gegebenheiten und Risiken des Unternehmens angepasst, um eine leistungsstarke Verteidigung vor Netzwerkgefahren zu ermöglichen. Mit der Ausführungspraxis der technischen Präventionsmaßnahmen machen KRITIS-Betreiber ihr Intranet angesichts Angriffen widerstandsfähiger.

Angriffserkennung

Cyber-Angriffserkennung ist ein entscheidendes Fragment von IT-Sicherheitsmaßnahmen. Sicherheitsalarm verbessert die Sicherheitslage, minimiert IT-Risiken und schützt die Vertrauenswürdigkeit von IT-Systemen. Ein weitgreifendes Sicherheitskonzept sollte neben präventiven Schutzmechanismen auch auf die rechtzeitige Erkennung und Gegenzug auf Sicherheitsvorfälle setzen.

- Angriffserkennungen ermöglichen die frühzeitige Identifizierung von potenziellen Sicherheitsverletzungen oder Angriffen auf IT-Systeme und Komponenten. Je früher ein Angriff erkannt ist, desto schneller können Gegenmaßnahmen ergriffen werden, um den Schaden zu begrenzen.

- Mittels frühzeitiger Erkennung von Angriffen kann verhindert werden, dass Angreifer Zugriff auf sensible Datenbanken erhalten oder infiltrieren. Die Protection von Unternehmensdaten und persönlichen Dokumente ist von entscheidender Wichtigkeit, um finanzielle Schäden und Reputationsverluste zu vermeiden.

- Schnelle Erkennung von Angriffen ermöglicht es, rasch Gegenmaßnahmen zu ergreifen, um die Auswirkungen auf den normalen Betrieb von IT-Systemen und Bausteinen zu minimieren. Dadurch werden Einschränkung, Ausfallzeiten und Betriebsstörungen reduziert.

- In vielen Tätigkeitsfeldern und Ländern gibt es gesetzmäßige Verwaltungsvorschriften und Compliance-Anforderungen, die das Umsetzungsprojekt von Risikovermeidungsmaßnahmen, einschließlich Angriffserkennung, vorschreiben. Die Beachtung der Rechtsgrundlagen ist gesetzlich vorgeschrieben und stärkt das Vertrauen von Kunden und Partnern in die Sicherheitspraktiken eines Unternehmens.

- Traditionelle Sicherheitsmaßnahmen wie Firewalls und Antivirenprogramme wehren nicht alle Arten von Angriffen ab. Angriffserkennungssysteme, vorrangig solche, die auf fortgeschrittenen Analysetechnologien basieren, sind besser in der Lage, auch raffinierte und komplexe Attacken zu identifizieren.

- Die Attackendetektion ermöglicht die Identifizierung von Anomalien im Netzwerkverkehr, die auf potenzielle Angriffe oder ungewöhnliches Verhalten hinweisen könnten.

Überprüfung der Cyber- Abwehrvorkehrungen

Die Überprüfung der Cyber- Abwehrvorkehrungen ist ein wichtiger Aspekt des IT-Resilienzgesetzes, der garantieren soll, dass die implementierten Schutzvorkehrungen kontinuierlich wirksam sind. Versorgungsdienstleister von Versorgungsanlagen, sind angehalten, regelmäßige Prüfungen ihrer IT-Sicherheitsmaßnahmen durchzuführen. Es umfasst Audits, Penetrationstests und andere Bewertungsmethoden, um Schwachstellen zu identifizieren und zu beheben. Die Ergebnisse der Überprüfungen dienen dazu, die bestehenden Schutzregelungen aufzuwerten und ermöglichen eine Modifikation an sich verändernde Bedrohungslandschaften. Die Prüfung der Gefahrenschutzmaßnahmen ist ein proaktiver Ansatz, um die Unverwundbarkeit gegenüber Internetangriffen aufrechterhalten und laufend anzupassen. Die EU-Richtlinie über Maßregeln zur Gewährleistung eines hohen gemeinsamen Sicherheitsniveaus von Netz- und Informationssystemen sorgt für die Harmonisierung des IT-Risikomanagements. Die Bundesnetzagentur übernimmt eine wichtige Funktion bei der Überwachung und Regulierung von sicherheitsrelevanten Aspekten im technikzentrierten Bereich.

Reaktion auf Sicherheitsvorfälle

Die im IT-Sicherheitsgesetz festgelegten Erklärungspflichten und darauffolgende Reaktion auf Sicherheitsvorfälle sind von entscheidender Priorität zur produktiven Bewältigung von Cyberbedrohungen. Kraft der Gesetzesbestimmung sind Betriebszweige, spezifische Schlüsselakteure von Versorgungseinrichtungen, dazu verpflichtet, Sicherheitsverstöße unverzüglich kundzutun. Es ermöglicht eine schnelle Identifizierung potenzieller Eventualitäten und einen koordinierten Widerstand auf die Bedrohung. Die Resonanz auf Sicherheitsstörungen umfasst Sicherheitskontrollen wie forensische Analysen, Angriffserkennung, Eindämmung von Schäden, Wiederherstellung informationstechnischer Systeme und Implementierung von Präventionsmaßnahmen für morgen.

Die Meldepflicht und darauffolgende Antwort sind eine integrale Zutat der gesamten Cybersicherheitsstrategie, zur effektiven Abwehr von Cyberangriffen. Die enge Mitarbeit von behördlichen Stellen ist bedeutend hinsichtlich erfolgreicher Ausgestaltung der IT-Sicherheitsregel. Die Erfüllung der Informationspflicht bei Sicherheitsverletzungen ist eine rechtskräftige Pflicht, die KRITIS-Betreiber anweisen, relevante Ereignisse zeitnah zu melden. Die Meldestelle für Sicherheitsvorfälle erfüllt eine Leitfunktion bei der Zusammenführung und Analyse von Dokumenten aus diversen Bereichen.

Präzisierung von Sicherheitszwischenfällen

Die Präzisierung von Sicherheitszwischenfällen im Kontext des Informationsschutzgesetzes bezieht sich auf ungewöhnliche oder unerwartete Ereignisse, die die Krisenresistenz der Informationstechnologie beeinträchtigen. Die Ereignisse reichen von Cyberangriffen und Datenlecks bis hin zu Hardware- oder Softwarefehlern. Die Regelung sieht vor, dass Gesellschaftsstrukturen Kriterien zur Identifizierung und Klassifizierung von Sicherheitsvorkommnissen anordnen. Dies ermöglicht eine präzise Einordnung der Ereignisse, die eine Meldeverpflichtung auslösen, und erleichtert eine produktive Erwiderung, um eventuelle Schäden zu mindern. Die genaue Begriffsbestimmung von Sicherheitsereignissen nimmt eine Schlüsselrolle bei der Vollziehung der Anzeigepflichten und der Sicherheitsstrategien ein, die Betriebseinheiten zur Bewältigung von Netzwerkangriffen ergreifen. Die Feststellung von Sicherheitsproblemen und darauf basierende Stellungnahme sind wesentliche Elemente bei der Verwirklichung der IT-Sicherheitsverordnung.

Zeitrahmen und Modalitäten der Bekanntmachungspflicht

Der Zeitrahmen und Modalitäten der Meldeauflage zufolge dem Computerabwehrgesetz sind präzise festgelegt, für eine schnelle und koordinierte Resonanz auf Sicherheitsvorfälle. Firmenstrukturen, die von einer Sicherheitsstörung betroffen sind, sind gezwungen, diese unverzüglich nach Feststellung zu melden. Der Gesetzgeber legt großen Wert auf eine zeitnahe Informationsübermittlung, um eine schnelle Analyse der Bedrohung, Angriffserkennung und durchschlagende Gegenmaßnahmen zu ermöglichen. Die Modalitäten der Anzeigenverpflichtung beinhalten auch die Bereitstellung relevanter Berichte, um den Dienststellen eine generelle Beurteilung der Situation zu ermöglichen. Mit zeitlichen Modalitäten soll sichergestellt werden, dass Sicherheitsunfälle effizient und wirksam bewältigt werden, um mögliche Spätfolgen auf Schlüsselinfrastrukturen zu schmälern.

Kooperation mit staatlichen Stellen und Parteien

Die Kooperation mit Instituten und Parteien bildet eine wesentliche Portion des IT-Sicherheitsregelwerkes. Serviceprovider unverzichtbarer Wirtschaftsbereiche, sind verpflichtet, eng mit den verantwortlichen Instanzen zusammenzuarbeiten und sie unverzüglich über Sicherheitsverstöße zu informieren. Darüber hinaus sieht die Gesetzgebung vor, dass eine Kooperation mit Parteien, wie etwa Branchenverbänden oder benachbarten Wirtschaftsorganisationen zur koordinierten und gründlichen Entgegnung auf Cyberkriminalität erfolgen sollte. Die Kollektivarbeit mit externen Stellen begünstigt, Kompetenzen zu bündeln, Informationen auszutauschen und kollektive Schutzmaßnahmen zu entwickeln. Der kooperative Ansatz ist fundamental, um die Immunisierung betreffend Cyberangriffen und ein gemeinsames Verständnis für die Sicherheitslage vorwärtszubringen.

Sanktionen bei Nichtbeachtung der Meldungsauflagen

Das IT-Sicherheitsgesetz sieht Sanktionen vor, wenn KRITIS die Meldepflichten bei Sicherheitsanomalien nicht beachten. Schlüsseldiensteanbieter systemrelevanter Versorgungsservices, die der Pflicht nicht nachkommen, werden mit finanziellen Strafen oder rechtsgültigen Konsequenzen konfrontiert. Die Sanktionen ermöglichen, dass Unternehmen für eine zeitnahe Gegenreaktion und Bewältigung von Cyberkriminellen ihrer Verantwortung zur Meldung von Sicherheitspannen nachkommen. Die Beschließung von Sanktionen dient als abschreckendes Element und als Instrument zur Sicherstellung der Durchführung von Reaktionsplänen der Cyberabwehr.

Verantwortung der Aufsichtsbehörden

Die Aufsichtsbehörden spielen eine erste Rolle inmitten der IT-Sicherheitsrechtsvorschrift. Sie sind verantwortlich betreffend Überwachung und Durchsetzung der Erfüllung der gesetzlichen Vorgaben. Die Kompetenzstellen haben die Aufgabe, die Verwirklichung der Mindestmaßstäbe für Netzwerksicherheit zu überprüfen, Anzeigepflichten zu kontrollieren und zu versichern, dass die Firmen angemessene Gefahrenabwehr und Risikominimierung ergreifen. Darüber hinaus fungieren sie als Beratungsinstanz und unterstützen die Wirtschaftsunternehmungen bei der Inkraftsetzung effektiver Risikovermeidung. Die enge Interaktion zwischen den Kontrollinstanzen und KRITIS ist zwingend, zur ganzheitlichen und koordinierten Herangehensweise an den Informationsschutz und Festigkeit.

Zuständige Gesetze für den Vollzug des Informationstechnologie-Schutzgesetzes

Die Datensicherungsgesetz Konkretisierung erfolgt durch die Behörden, die je nach spezifischer Regelung und sektoraler Zuständigkeit variieren. In Deutschland sind hierbei das Bundesamt für Sicherheit in der Informationstechnik und andere sektorale Überwachungsbehörden maßgeblich. Das BSI fungiert als Instanz zur Überwachung und Beratung in der Datensicherheit. Sektorale Aufsichtsämtern, wie beispielsweise das Bundesnetzagentur für den Telekommunikationssektor, übernehmen die Aufsicht in spezifischen Unternehmensbereichen. Die Organe haben eine entscheidende Position bei der Überprüfung der Erfüllung von Basisanforderungen, der Kontrolle von Meldungspflichten und der Unterstützung der Firmen beim Vollzug von Notfallmaßnahmen. Eine zielführende Mitwirkung der Kontrollorgane ist von wesentlich, um die Vorgaben des Informationstechnologie-Schutzgesetzes durchzusetzen und den Cyberrisikoschutz zu intensivieren.

Kontrolle der Compliance der Grundlagen der Sicherheitsgesetze

Die Kontrolle der Compliance der Verfügungen aufgrund des IT-Sicherheitsgesetzes obliegt dem Bundesamt und sektoralen Regulierungsbehörden. Die Instanzen haben eine notwendige Funktion bei der regelmäßigen Überwachung der Verwirklichung von Mindestvorgaben für IT-Safety durch betroffene Dienstleistungserbringer notwendiger Versorgungsinfrastrukturen. Der Überwachungsprozess enthält Audits, Inspektionen und Analyse von Sicherheitsberichten und Angriffserkennung. Mit dem effektiven Monitoring soll sichergestellt werden, dass Betriebe die Voraussetzungen erfüllen, Mitteilungspflichten korrekt umsetzen und angemessene Strategien zur Gewährleistung der Security implementieren. Es hilft, die Resilienz vor Angriffen und binäre Infrastruktur sicherer zu gestalten. Die Prüfung und Bewertung der Compliance von Sicherheitsstandards sowie die Regulierung durch die Bundesnetzagentur sind fokussierte Aufgaben unter der IT-Sicherheitsverfügung.

Risikoberatung für Wirtschaftszweige

Die Risikoberatung für Unternehmen sind wesentliche Funktionen der Kontrollämtern im Umfeld des Datensicherheitsgesetzes. Explizit das BSI hat eine Zentralfunktion in der Bereitstellung von Fachkenntnissen zur Stärkung der EDV-Sicherheit. Sie bieten Beratungsdienste an, um Konzernen bei der Inkraftsetzung der Auflagen zu unterstützen, Verordnungen zu erläutern und bewährte Praktiken vorzustellen. Unterstützung dient der Beachtung der Anweisungen und treiben die wirksamere Sicherheitsprozeduren an. Mittels kooperativer Koordination zwischen den Leitungseinheiten und den betreffenden KRITIS ist eine proaktive Herangehensweise an die Cybersicherung gefördert, um die Resilienz vor Datenverlust voranzutreiben. Professionelles Consulting bietet unterstützende Abwehrstrategien und Empfehlungen zur Verbesserung ihrer Sicherheitspraktiken.

Herausforderungen und Kritikpunkte

Trotz der transparenten Zielsetzung der IT-Sicherheitsanordnung und ihrem wichtigen Einfluss in Kontrollvorkehrungen vor Schadsoftware gibt es auch Hürden und Kritikpunkte. Einige Gesellschaften empfinden die administrativen Forderungen und Investitionen zur Realisierung der Maßgaben als belastend. Kritiker bemängeln gelegentlich einen möglichen Mangel an Flexibilität in den Sicherheitsgesetzen, der möglicherweise nicht alle KMU gleichermaßen berücksichtigt. Ein weiterer Knackpunkt besteht darin, dass die rasante Weiterentwicklung von Datenmanagement und Angriffsmethoden eine kontinuierliche Abstimmung der Gesetze voraussetzt. Zudem besteht die Notwendigkeit, das Bewusstsein und Verständnis für Cybersecurity auf breiter Ebene zu fördern, um die Konsequenz der Vorschriften zu verbessern. Die kontinuierliche Evaluation und Ausrichtung des Gesetzes sind notwendig, um zu bekräftigen, dass es den sich wandelnden Bedrohungslandschaften und den Bedürfnissen gerecht wird.

Informationelle Selbstbestimmung

Informationelle Selbstbestimmung sind konzentrierte Anliegen. Während die Bestimmung die Unerschütterlichkeit der Notfallinfrastrukturen festigt, müssen gleichzeitig Datenschutzprinzipien und individuelle informationelle Selbstbestimmung gewahrt bleiben. Die Betriebe, die der Rechtsregel unterliegen, müssen zusichern, dass die ergriffenen Gefahrenprävention nicht die Privatsphäre ihrer Nutzer gefährden. Eine ausgewogene Integration von Cyberschutz ist daher von wesentlicher Wesentlichkeit für eine verantwortungsvolle Herangehensweise an die Belastbarkeit. Das macht eine sorgfältige Abwägung zwischen der Prävention vor Netzwerkrisiken und der Wahrung der individuellen Datenschutzrechte notwendig.

Kosten und Ressourcen zur Durchführung der Schutzregelungen

Die Ausführung der Abwehrvorkehrungen auf Basis vom IT-Sicherheitsgesetz kann mit erheblichen Kosten und Ressourcen verbunden sein. Konkret für den Mittelstand, der als Betreiber strategischer Versorgungseinheiten eingestuft ist, kann die notwendigen Investitionen in Technologien, Schulungen und Sicherheitsinfrastrukturen beträchtlich sein. Die Herausforderung besteht darin, einen angemessenen Balanceakt zwischen der Notwendigkeit einer robusten Cyberrisikoprävention und den finanziellen Kapitalressourcen zu finden. Die Befolgung der Anforderungen gebietet oft auch erhebliche personelle Kapazitäten, damit die Überwachung und Aktualisierung der Sicherheitsmaßnahmen kontinuierlich erfolgen. Es ist daher von unabdingbarer Dringlichkeit, dass KRITIS-Betreiber und Kontrollbehörden für eine ergebnisorientierte Netzwerksicherung mit gemeinsamen Strategien die finanzielle Belastung in Schach halten.

Harmonisierung

Internationale Harmonisierung sind unvermeidliche Aspekte der IT-Sicherheitsgesetzesvorschrift. Digitalattacken kennen keine Grenzen, daher ist eine koordinierte globale Antwort von größter Tragweite. Mit der Synergie internationaler Partner, anderer Staaten und Gruppen werden bewährte Praktiken ausgetauscht, gemeinsame Standards entwickelt und nutzbringende Strategien zur Bewältigung von Digitalattacken etabliert. Die Harmonisierung von Gesetzen und Standards international fördert eine konsistente Herangehensweise an die Gefahrenabwehrmaßnahmen und erleichtert den globalen Austausch von Mitteilungen über Unsicherheiten und Angriffsmuster. In einer vernetzten Welt ist eine starke Kooperation unerlässlich anlässlich Standfestigkeit und um sich gegenüber fortschreitenden Online-Sicherheitsgefahren zu behaupten.

Ausblick und zukünftige Entwicklungen

Der Ausblick auf die zukünftige Entwicklung im Zusammenhang mit der IT-Sicherheitsrechtsnorm umfasst eine fortlaufende Harmonisierung an die sich ständig verändernde Cybersicherheitslandschaft. Die rasante technologiegetriebene Entfaltung und zunehmende Komplexität von Angriffsszenarien erfordern eine kontinuierliche Evaluierung und möglicherweise eine Weiterentwicklung der Rahmenbedingungen. Zukünftige Erweiterungen könnten eine verstärkte Fokussierung auf aufkommende Softwaretechnik wie künstliche Intelligenz und das Internet der Dinge auf internationaler Ebene einschließen. Darüber hinaus wird die Förderung von Innovationen in der Cybersicherheitsbranche und Stärkung der IT-basierten Resilienz wahrscheinlich Schwerpunkte zur Fortentwicklung des IT-Risikoschutzgesetzes sein. Eine enge Interaktion zwischen Regierungen, KRITIS und der Forschung wird für sinnvolle Strategien zur Bewältigung der sich wandelnden Aufgabenstellungen im Cybersicherheitsbereich unerlässlich sein.

Abgleichung des Sicherheitsgesetzes

Die IT-Sicherheitsgesetz Analyse und Abänderung sind unerlässlich, sodass es effektiv auf künftige Internetrisiken reagieren kann. Eine regelmäßige Überprüfung der Gesetzgebung ermöglicht es, Schwachstellen zu identifizieren, Angriffsmuster zu berücksichtigen und bewährte Praktiken zu integrieren. Die dynamische Umstellung ist besonders wichtig, da sich die Digitallandschaft permanent weiterentwickelt. Die Vereinbarung mit Experten aus der Industrie, der Forschung und der internationalen Gemeinschaft wird eine Schlüsselrolle spielen, um relevante Erkenntnisse zu gewinnen und Gesetzesnovellierungen voranzutreiben. Die Bereitschaft, das IT-Risikoschutzgesetz an neue Realitäten anzupassen, stellt sicher, dass es weiterhin eine wirksame Grundlage zur Schutzvorsorge essentieller Betriebsinfrastrukturen im innerstaatlichen und globalen Kontext bietet.

High-Tech Innovationen und ihre Effekte auf die Netzwerksicherheit

High-Tech Entwicklungen haben erhebliche Effekte auf die Kommunikationstechnik- und Informationstechniksicherheit und verändern ständig das Landschaftsbild der Digitalattacken. Fortschritte in Bereichen wie künstliche Intelligenz, maschinelles Lernen, das Internet der Dinge und 5G-Kommunikation bringen einerseits innovative Möglichkeiten, andererseits aber auch Herausforderungen mit sich. Die wachsende Vernetzung und Komplexität von Datenbanktechnologie bieten Angreifern mehr Angriffsflächen. Gleichzeitig eröffnen Fortschritte in der Sicherheitstechnologie Wege zur Erkennung und Parieren von Unsicherheitsfaktoren. Der künftige Erfolg der Security hängt daher davon ab, wie gut Weisungen und Sicherheitspraktiken an die sich wandelnde Technologielandschaft angepasst werden. Eine proaktive und anpassungsfähige Herangehensweise an die Cyberrisikoprävention ist unausweichlich, um mit den dynamischen technologischen Fortentwicklungen Schritt zu halten.

Trends in der Online-Sicherheit

Trends in der Cybersicherheit betonen zunehmend die Notwendigkeit eines weltweiten Zusammenwirkens. Die zunehmende Verflechtung von Wirtschaftssystemen und grenzüberschreitende Natur von Internetangriffen erfordern eine koordinierte Antwort auf übernationaler Ebene. Trends zeigen eine verstärkte Beteiligung vieler Staaten an der Verbesserung der Cybersicherheitsnormen und -leitlinien. Darüber hinaus wächst der Stellenwert von Partnerschaften zwischen Staaten und Betriebszweigen, um Nachrichten über Sicherheitslücken auszutauschen, bewährte Praktiken zu teilen und gemeinsame Abwehrstrategien zu entwickeln. Die Kräftigung von Vertrauen wird zunehmend als geboten angesehen, um eine robuste globale Cybersicherheitsarchitektur gegen grenzüberschreitenden Netzwerkbedrohungen zu schaffen.

Fazit

Bedrohungen reichen von traditionellen Formen der Gewalt und Kriminalität bis hin zum Cyberterrorismus. Die Bundesgesetze streben an, die Abwesenheit von Unsicherheit zu fördern und einen stabilen rechtlichen Rahmen zu schaffen. Bundesgesetze berücksichtigen physische und digitale Sicherheitsaspekte gegen Diebstahl, Kriminalität und Straftaten.

Die deutschen Sorgen hinsichtlich der Sicherheiten erstrecken sich über fast alle Dimensionen und Zeiten, wobei der Staat durch formelles Recht und Sicherheitstechnik bestrebt ist, die Bedeutungen des Schutzes für seine Bürger in Pflege zu nehmen. Die Abschirmung des Staates erfolgt mit Gesetzen, die in erster Instanz die Grundrechte berücksichtigen; hierbei ist die Integration von Technologie und die Arbeit des BSI maßgeblich. Die deutschen Gesetzestexte, Verwaltungsvorschriften, Verwaltungsrecht, Bundesrecht, Landesrecht, Rechtsprechung und Rechtsverordnungen bilden zusammen das rechtsbegründete Gefüge, das die Grundlage für juristische Rechtsnormen des Landes bildet.

Computerterroranschläge sind eine moderne Bedrohung, die die Gefahr von Gewalt und Straftaten mithilfe computergestützter Mittel verstärken kann. Ein allumfassender Sicherheitsbegriff berücksichtigt traditionelle und moderne Aspekte. Sicherheitstechniken kommen im physischen und im vernetzten IT-Bereich zum Einsatz, um präventive Maßnahmen zu implementieren und im Falle von Notfällen rasch zu intervenieren. Das Krisenmanagement, das von den Sicherheitsbehörden koordiniert wird, ist essenziell, um auf potenzielle Datenbedrohungen angemessen und effizient zu reagieren.

Die Betrachtung der zugrunde liegenden Entwicklungen im Bereich des Cyberelektronikschutzes verdeutlicht, dass eine zweckmäßige gesetzliche Regulierung und Strategie von zentraler Wirkung sind, um mit den fortwährend wachsenden Anstrengungen der datenorientierten Welt Schritt zu halten. Das IT-Sicherheitsgesetz stellt einen bedeutenden Schritt in Richtung des Schutzes der Schutzobjekte dar. Die kontinuierliche Prüfung des Gesetzes sind unerlässlich, um auf Entwicklungen, Gefährdungslagen und Trends adäquat zu reagieren. Die Berücksichtigung von Datenschutzprinzipien sowie die Förderung von Innovationen in der Cybersicherheitsbranche sind fundamentale Elemente für eine nachhaltige Herangehensweise an die Stabilitätssicherung in der computerbasierenden Ära.

Zusammenfassung der hauptsächlichen Punkte

Das Internetsicherheitsgesetz betont die Notwendigkeit, Strukturen vor Netzwerkbedrohungen abzusichern. Die Rechtsvorschrift legt Mindestregelungen für ITK-Sicherheit fest, die von Anlagenbetreibern kritischer Versorgungskomponenten umzusetzen sind. Hierbei spielen sowohl technikbezogene als auch organisatorische Herangehensweisen, einschließlich Risikomanagement und Schulungen, ein Kernelement. Multinationale Kooperation ist ein weiterer Schlüsselaspekt. Trotz der positiven Gesetzesausrichtung gibt es auch Komplexitäten, eigens in Bezug auf Ausgaben und sich ständig wandelnde Technologielandschaft. Eine kontinuierliche Beurteilung und Anpassung des Gesetzes sind zwangsläufig, um effektiv auf die dynamischen Gefährdungspotenziale in der internetorientierten Welt zu reagieren.

Bewertung der NIS2 Wirksamkeit

Die Bewertung der NIS2 Wirksamkeit ist von grundlegender Schlüsselstellung, damit Abwehrvorkehrungen tatsächlich eine durchgreifende Gefahrenabwehr vor Cybergefahren bieten. Eine ganzheitliche Evaluierung sollte Faktoren wie die Reduzierung von Sicherheitspannen, die Regeltreue der Mindestanforderungen, die zeitnahe Meldung von Vorfällen und generelle Unanfälligkeit vor Cyberangriffen berücksichtigen. Eine erfolgreiche Gesetzesverwirklichung sollte dazu führen, dass notwendige Versorgungsnetze besser geschützt und aufgewertet werden. Die regelmäßige Überprüfung und Gesetzesangleichung im Hinblick auf die sich verändernde Bedrohungslandschaft ist erforderlich, sodass es mit den dynamischen Maßstäben Schritt hält.

Abwehrmechanismen maßgeblicher Infrastrukturvorrichtungen

Die Resultate für Telekommunikations- und IT-Infrastrukturen und die Öffentlichkeit insgesamt sind erheblich. Mit der Vereinbarung von Mindestleitlinien und Gefahrenabwehrmaßnahmen sollen Versorgungseinrichtungen ausgezeichnet geschützt und widerstandsfähiger vor Cyberrisiken werden. Das hat direkte positive Auswirkungen auf die Verfügbarkeit von Dienstleistungen und informationstechnischer Anlagen, die für das Funktionieren der webgestützten Gesellschaft unausweichlich sind. Eine verbesserte Cyberverteidigung begünstigt Vertrauen in computerisierte Prozesse und letztendlich die Gesamtsicherheit der Bürgerschaft zu aufzubauen. Der Erlass leistet einen wichtigen Beitrag zur Gewährleistung der Resilienz der digitalisierten Versorgungstechnologien, die zunehmend integraler Abschnitt des täglichen Lebens sind.

Die Rechenzentrumreinigung ist der Schlüssel zur Wahrung der Betriebssicherheit und IT-Leistungsfähigkeit

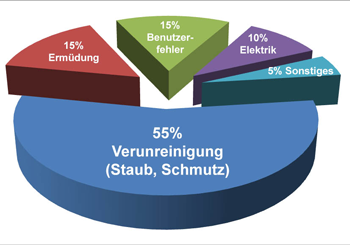

Die Rechenzentrumreinigung ist im Bezug auf IT-Sicherheitsvorkehrungen und der Wahrung der Leistungsfähigkeit von Rechenzentren, Datacenter und Serverräumen obligatorisch. Saubere und gut gewartete Umgebungen können Störungen oder Ausfälle von Hardwarekomponenten verhindern. Staub, Schmutz und andere Verunreinigungen beeinträchtigen die Kühlungssysteme und beeinflussen die Betriebseffizienz. Reinigungen verlängern die Lebensdauer der Geräte in Serverschränken und reduzieren die Gefahr von Kurzschlüssen und Schäden. In Bezug auf die ITK-Security begünstigt eine saubere IT-Umgebung, die Zuverlässigkeit und Verfügbarkeit von Systemen, indem mögliche Ausfälle aufgrund von Verschmutzungen vermieden werden. Die Rechenzentrumreinigung ist eine proaktive Maßnahme für eine stabile und abgesicherte Betriebsumgebung für IT-Infrastrukturen, Informationstechnik (IT), Elektrotechnik, Datenverarbeitung, Werkzeuge und Techniken der Informatik und kritische Teilelemente.