Der Serverraum umfasst neben dem Bereich IT-Betrieb auch alle anderen technischen Support-Bereiche (Stromversorgung, Kälteversorgung, Brandschutztechnik, Sicherheitstechnik etc.), die die Rechenzentrumssicherheit (Betriebssicherheit, IT-Sicherheit, Daten- und Informationssicherheit) bereitstellen.

IT-Sicherheit ist sehr wichtig, da viele wichtige persönliche, geschäftliche und staatliche Daten und Anlagen (online) gespeichert und verarbeitet werden. Eine unsichere IT-Infrastruktur kann zu Datendiebstahl, Finanzverlusten, Beeinträchtigung der Geschäftstätigkeit und sogar zu politischen Instabilitäten führen. Daher ist es wichtig, angemessene Maßnahmen zur IT-Sicherheit zu ergreifen, um die Integrität, Vertraulichkeit und Verfügbarkeit von Informationen zu gewährleisten.

IT-Sicherheit kann durch eine Kombination aus Technologien, Prozessen und menschlichen Verhaltensweisen erreicht werden. Einige der wichtigsten Mittel sind:

- Zugriffskontrolle: Regeln und Prozesse zur Regelung des Zugriffs auf Daten und Infrastruktur der Informationstechnik.

- Verschlüsselung: Verwendung von Verschlüsselungstechnologien, um Information Technology und Daten vor unbefugtem Zugriff zu schützen.

- Firewall: Ein Netzwerk-Sicherheitsgerät, das unerwünschte Verbindungen blockiert und erlaubte Verbindungen überwacht.

- Software-Updates und Patches: Regelmäßige Anwendung von Sicherheitsupdates und Patches, um bekannte Schwachstellen zu beheben.

- Datensicherung: Regelmäßige Sicherung wichtiger Dateien, um im Falle eines Ausfalls wiederherstellen zu können.

- Awareness und Schulung: Schulung von Mitarbeitern in sicheren Verhaltensweisen und Bewusstsein für IT-Sicherheitsrisiken.

- Überwachung und Überprüfung: Überwachung von Serversystemen und Überprüfung von Sicherheitsmaßnahmen, um Schwachstellen zu erkennen und zu beheben.

IT-Sicherheit ist ein kontinuierlicher Prozess und muss regelmäßig überprüft und aktualisiert werden, um den sich ändernden Bedrohungen, Risiken und Anforderungen gerecht zu werden.

- Übersicht über die Konzepte, Technologien und Verfahren zur IT-Sicherheit

- Ein sicheres Rechenzentrum beinhaltet eine Kombination von Maßnahmen und Techniken

- IT-Sicherheit & Security - RZ-Reinigung nach DIN EN ISO 14644-1 Reinraumklasse 8

- IT muss sicher sein - Ausfallsicherheit mit Rechenzentrumsreinigung

Übersicht über die Konzepte, Technologien und Verfahren zur IT-Sicherheit

Es ist wichtig zu beachten, dass IT-Sicherheit ein sehr komplexes und sich ständig entwickelndes Thema ist und ein tiefes Verständnis erfordert, um es angemessen zu implementieren. Es ist am besten, sich an einen Experten oder eine spezialisierte Ressource zu wenden, um detailliertere Informationen und Anleitungen zu erhalten.

Beratung, Konzept und Ziel der Cyber- und IT-Sicherheit

Beratung und Konzept der IT-Sicherheit bezieht sich auf die Gesamtheit von Maßnahmen, Technologien und Verfahren, die verwendet werden, um die Integrität, Vertraulichkeit und Verfügbarkeit von Informationen und IT-Systemen zu schützen. Dies umfasst Schutzziele für Daten, Netzwerken, Anwendungen, Geräten und Benutzerkonten vor Bedrohungen wie Hackern, Viren, Trojanern und anderen Arten von Cyberkriminalität.

Das Konzept der Cybersicherheit basiert auf drei grundlegenden Säulen: Confidentiality (Vertraulichkeit), Integrity (Integrität) und Availability (Verfügbarkeit). Confidentiality bezieht sich auf den Schutz sensibler Daten vor unbefugtem Zugriff. Integrity bezieht sich auf die Gewährleistung, dass Daten unverändert und vollständig bleiben. Availability auf die Verfügbarkeit von Daten und Servertechniken für berechtigte Benutzer.

Um ein wirksames IT-Sicherheitskonzept zu entwickeln, müssen Unternehmen eine umfassende Risikoanalyse durchführen, um potenzielle Bisiken zu identifizieren und bewerten. Basierend auf dieser Analyse müssen sie geeignete Verteidigungsmaßnahmen zur IT-Sicherheit implementieren, einschließlich Zugriffskontrolle, Verschlüsselung, Firewall, Datensicherung und Überwachung. Es ist wichtig, dass Unternehmen auch Schulungen und Awareness-Programme für ihre Mitarbeiter durchführen, um sichere Verhaltensweisen zu fördern und IT-Sicherheitsbewusstsein zu schaffen.

Das Konzept der IT-Sicherheit ist ein kontinuierlicher Prozess, da sich Bedrohungen wie Angiffe, Ransomware, Spam und Phishing ständig ändern. Daher müssen Unternehmen regelmäßig ihre IT-Sicherheitsmaßnahmen überprüfen und aktualisieren, um sicherzustellen, dass sie immer auf dem neuesten Stand sind.

Insgesamt ist IT-Sicherheit von entscheidender Bedeutung für die IT-Sicherheit und den Verteidigung wichtiger Daten und Information Technology. Unternehmen sollten sorgfältig ihre IT-Sicherheitsmaßnahmen planen und implementieren, um ein hohes Maß an Schutz und Integrität zu gewährleisten.

Technologien für IT-Sicherheit, Integrität und Vertraulichkeit im Unternehmen

Es gibt eine Vielzahl von Technologien, die für die Cyber-Sicherheit und Infrastruktur-Sicherheit eingesetzt werden können, einschließlich:

- Firewalls: Firewalls sind Netzwerksicherheitsgeräte, die den Zugang zu einem Netzwerk steuern und potenzielle Schadsoftware filtern.

- Verschlüsselung: Verschlüsselung verwendet mathematische Algorithmen, um Daten so zu codieren, dass sie für Unbefugte unlesbar sind.

- Zugriffskontrolle: Zugriffskontrolle-Systeme verwalten, wer Zugang zu bestimmten Daten oder Systemen hat.

- Überwachung und Ereignisprotokollierung: Überwachung und Ereignisprotokollierung sammeln Informationen über Netzwerkaktivitäten und Benutzeraktivitäten, um mögliche Gefährdungen zu erkennen.

- Virtual Private Network (VPN): VPN-Technologie ermöglicht es Benutzern, geschützt auf entfernte Netzwerke und Informationstechnik zuzugreifen.

- Antivirus-Software: Antivirus-Software scannt das Informatik System und Funktionen auf Viren und andere Arten von Malware und entfernt sie.

- Datensicherung: Datensicherung erstellt Kopien wichtiger Daten und Anlagen, die im Falle eines Ausfalls wiederhergestellt werden können.

- Identitäts- und Zugriffsmanagement: Identitäts- und Zugriffsmanagement-Systeme verwalten die Identitäten von Benutzern und steuern ihren Zugang zu Daten und Systemen.

Keine einzige Technologie kann eine vollständige IT-Sicherheit und Datensicherheit garantieren. Vielmehr ist eine Kombination von Technologien erforderlich, um ein umfassendes Sicherheitssystem zu schaffen. Unternehmen müssen ihre IT-Sicherheit regelmäßig überprüfen und aktualisieren, um sicherzustellen, dass sie auf dem neuesten Stand sind und potenzielle Gefährdungen abwehren können.

Verfahren und Support für System- und IT-Sicherheit eines Unternehmens

Es gibt eine Reihe von Verfahren, die zur Umsetzung von IT-Sicherheit und Infrastruktursicherheit eingesetzt werden können, darunter:

- Risk Management: Risk Management beinhaltet die Identifizierung, Bewertung und Behandlung von Sicherheitsrisiken des Systems.

- Incident Response: Incident Response beinhaltet die Vorbeugung, Erkennung und Behandlung von Sicherheitsvorfällen.

- Zugangskontrolle: Zugangskontrolle beinhaltet die Verwaltung von Zugriffsrechten für Benutzer, Daten und System.

- Datensicherheit: Datensicherheit beinhaltet Protectionmaßnahmen zum Schutz von Daten vor unbefugtem Zugang, Angriff, Verlust oder Beschädigung.

- Netzwerksicherheit: Netzwerksicherheit beinhaltet IT-Methoden zur Behütung von Netzwerken vor Angriffen und Bedrohungen.

- Sicherheitstests: Sicherheitstests beinhalten die Überprüfung von Systemen und Anwendungen auf Sicherheitslücken und -schwächen.

- Datenschutz: Datenschutz beinhaltet Maßnahmen zur Protection von personenbezogenen Daten gemäß geltenden Datenschutzgesetzen.

- Schulung und Awareness: Schulung und Awareness beinhalten Maßnahmen zur Sensibilisierung von Benutzern für IT-Sicherheitsthemen und zur Vermittlung von Best Practices.

Es ist wichtig zu beachten, dass eine erfolgreiche Umsetzung von IT-Sicherheit, Datensicherheit und Informationssicherheit eine Kombination von Techniken und Verfahren erfordert. Es ist auch wichtig, dass Unternehmen ihre IT-Sicherheit regelmäßig überprüfen und aktualisieren, um sicherzustellen, dass sie auf dem neuesten Stand sind und potenzielle Risiken können.

Ein sicheres Rechenzentrum beinhaltet eine Kombination von Maßnahmen und Techniken

- Physical Security: Die physische IT-Sicherheit beinhaltet Maßnahmen zum Schutz von Geräten und Anlagen vor unbefugtem Zugang, Diebstahl und Beschädigung, wie z.B. Zugangskontrollsysteme, Überwachungskameras und Brandmeldesysteme.

- Network Security: Die Netzwerksicherheit beinhaltet Methoden zur Safety von Netzwerken vor Angriffen und Gefährdungen, wie z.B. Firewalls, Intrusion Detection Systeme (IDS) und Intrusion Prevention Systeme (IPS).

- Data Center Infrastructure Management (DCIM): DCIM beinhaltet Schritte zur Überwachung und Verwaltung von Rechenzentrumsinfrastrukturen, wie z.B. Stromversorgung, Klimatisierung und Netzwerke.

- Data Backup and Disaster Recovery: Datensicherung und Disaster Recovery beinhalten Maßnahmen zur Abschirmung von Daten vor Verlust und Beschädigung, wie z.B. regelmäßige Datensicherungen und eine Business Continuity Planung.

- Compliance and Auditing: Compliance und Auditing beinhalten Maßnahmen zur Überprüfung der Einhaltung von geltenden Sicherheitsvorschriften und -standards, wie z.B. PCI-DSS, HIPAA und ISO 27001.

- Access Control: Zugangskontrolle beinhaltet Managementmaßnahmen zur Verwaltung von Zugriffsrechten für Benutzer und Daten, wie z.B. Zugangskontrollsysteme, Authentifizierung und Authorisierung.

Es ist wichtig, dass Rechenzentrumsbetreiber ihre Sicherheitsmaßnahmen, Infrastruktur und Internet Security regelmäßig überprüfen und aktualisieren, um sicherzustellen, dass sie auf dem neuesten Stand sind und mit Resilienz potenzielle Bedrohungen abwehren können.

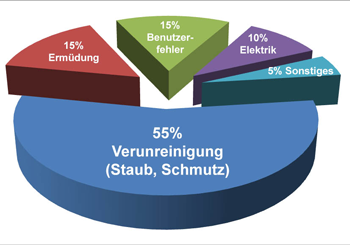

Staubrisiko für die Security der Informationen in Unternehmen

Das "Staubrisiko" bezieht sich auf die Gefahr, die von Staub ausgeht, insbesondere von feinem oder schädlichem Staub, der in der Luft schwebt. Staub ist in IT-Umgebungen ein großes Risiko, insbesondere in Serverräumen. Stäube beeinträchtigen die Kühlungssysteme, indem sie sich auf Lüftern und Kühlkörpern ablagern und die Luftzirkulation behindern. Dadurch kommt es zu Überhitzung und Ausfällen der Geräte.

- Eine Überhitzung der Servertechnik kann schwerwiegende Auswirkungen haben, insbesondere wenn sie nicht rechtzeitig erkannt und behoben wird. Einige mögliche Auswirkungen einer Überhitzung sind:

- Überhitzung kann die Hardware eines Servers beschädigen, beispielsweise den Prozessor, den Arbeitsspeicher oder das Netzteil. Dies kann zu Geräteausfällen und irreparablen Schäden führen.

- Datenverlust oder Systemausfall können durch Überhitzung verursacht werden. Dies kann dazu führen, dass Server nicht mehr reagieren oder ganz heruntergefahren werden. Ein Ausfall in einem kritischen Geschäftsbereich kann Unternehmen erhebliche finanzielle Verluste bescheren.

- Überhitzung kann zu Datenverlust führen, wenn die Festplatte ausfällt oder der Server herunterfährt, bevor die Verarbeitung kritischer Daten abgeschlossen ist. Dies kann zu erheblichen Schäden führen, insbesondere bei Geschäftsdaten oder sensiblen persönlichen Informationen.

- Sicherheitslücken und Datenlecks führen zu erheblichen Risiken für das Unternehmen. Überhitzung kann zu Fehlfunktionen der Sicherheitssoftware führen, was zu unerwartetem Verhalten führen kann. Dies kann auch die Sicherheitssoftware überlasten und dazu führen, dass der Server überhitzt und herunterfährt.

Indem sichergestellt wird, dass Server nicht überhitzen, werden potenzielle Hardwareschäden, Systemfehlfunktionen und Sicherheitsverletzungen verhindert. Regelmäßige Wartung und Reinigung sind notwendig, um Staubablagerungen zu minimieren und den reibungslosen Betrieb des Servers zu gewährleisten.

IT-Sicherheit & Security - RZ-Reinigung nach DIN EN ISO 14644-1 Reinraumklasse 8

Die zentrale IT-Infrastruktur in Rechenzentren (RZ), Datecenter (DC) und Serverräumen (SR) bildet das Rückgrat jedes Unternehmens oder jeder Organisation. IT-Equipment muss vor Risiken und Gefahren geschützt werden. Staub stellt eine erhebliche Bedrohung für die zentrale IT-Infrastruktur und die Cyber- Security von Rechenzentren und Daten dar. Die Reinigung von Rechenzentren hat möglicherweise keine Priorität für Facility Manager. Aber sie sollte es sein. Staub und Schmutz in Rechenzentren können IT-Geräte wie Server, Speicher, Switches und Telekommunikationsgeräte schwer beschädigen. Baustaub nach einem Bauprojekt oder Rauch nach einem Brand können sogar den Betrieb innerhalb von Minuten zum Erliegen bringen.

Abgesichert durch Infrastruktur-Sicherheit, IT Sicherheiten, IT-Security & Datensicherheit der Informationen.

IT muss sicher sein - Ausfallsicherheit mit Rechenzentrumsreinigung

Die Rechenzentrumsreinigung ist für Sicherheiten der kontrollierte Umgebungen wie Rechenzentren (RZs), Rechenzentren, Serverräume, Racks, Anlagen und Einrichtungen der Informationstechnologie (IT) wie Zentralrechner (Server), Datenspeicher (Storage) und Daten Verteiler (Switches). Hersteller von OEM-Hardware stellen hohe Anforderungen an die Umgebungsluft im Rechenzentrum, um den sicheren Betrieb von Computern zu gewährleisten. Die Anzahl der Partikel in der Luft muss auf ein Minimum reduziert werden. Für die erforderliche Sauberkeit, um Server und andere Komponenten in einem zuverlässigen Zustand zu halten, gilt die Norm DIN EN ISO 14644-1 Klasse 8 oder höher. Wer sich an diesen Standard hält, kann sich vor Gewährleistungsverlust schützen und natürlich die IT-Sicherheit, Zuverlässigkeit, Verfügbarkeit, Langlebigkeit und den Werterhalt seiner IT-Infrastruktur verbessern.

IT-Sicherheit durch RZ-Reinigung und IT-Sanierung - das ist unsere Kernkompetenz. Verringern Sie das Risiko eines Störfalles durch Staubschäden.

Informieren Sie sich jetzt über Rechenzentrums- und IT-Sicherheit & Safety Service mit Rechenzentrumssauberkeit.

- Infrastruktur Security, Safety für Unternehmen, Behörden und kritische Infrastrukturen (KRITIS).

- Sicherheiten für die IT-Ausstattung, Kommunikation und Ressourcen.

- EDV & IT-Sicherheit, Gefahr durch Stäube minimieren.

- Informatiksicherheit, Datenschutz, Risiken für ITK mit Staubfreiheit vermeiden.

- Cloudsicherheit, Gefahren durch Verschmutzungen mindern.

- Digitale Angriffe für die Serveranlagen abwehren und eliminieren.

- Cybersecurity und Protection für geschützte Technologien.

- Sicherheit durch Sicherheitstechnik.

- Cyber-Risiken verringern.

- Software Safety durch Serverraumreinigung.

- Grundlagen zur Infrastruktursicherheit und Resilienz.

- Sicherheit der Digitalisierung durch Serverschrankreinigung.

- Internet- und Betriebssicherheit durch Doppelbodenreinigung.

- Computing- und Ausfallsicherheit durch Serverreinigung.

- Technische IT-Sicherheit durch IT-Sanierung.

- Service Anbieter für die technische Safety mit Datacentercleaning.

- Security mit Verteilerreinigung.

- Sicherheitstechnik, Safety, Sicherheiten der Technologien im Internehmen.

- Cyber-Resilienz für Informations- und Kommunikationstechnik.

- Defense gegen einen Staubangriff im Mittelstand.

- Organisatorische Lösungen zur Awareness, Compliance, Vertraulichkeit, Integrität.

- Support für den Risikofaktor Cyberangriff dorch Betonstaub.

- Cyber- und IT-Security, Computer Sicherung.

- Sensibilisierung für Verschmutzungen stärken.

- Schwachstellen im Technik System beseitigen.

- Auswirkungen von Stäuben vermeiden, damit alles funktioniert.

- Trust für Rechner, Netzwerk Systeme und Informationsverarbeitung nutzen.